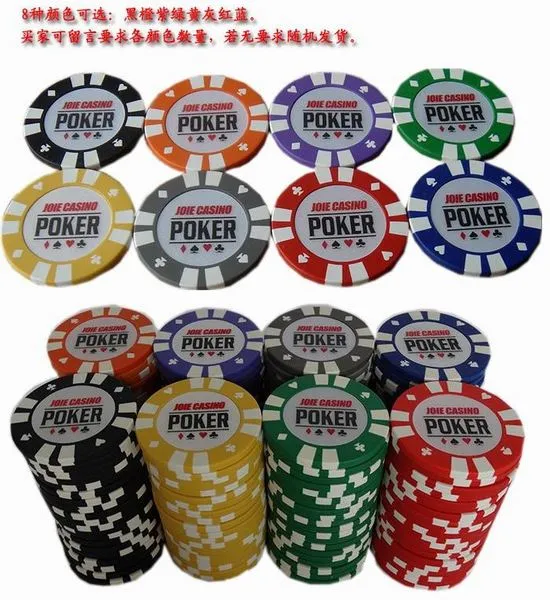

jogos decoração

$1357

jogos decoração,Entre na Sala de Transmissão ao Vivo para Previsões Online e Resultados de Loteria, Onde Você Fica Atualizado e Participa de Cada Sorteio com Antecipação..Uma vez que o invasor pode executar código arbitrário diretamente no sistema operacional, muitas vezes há uma tentativa de um exploit de escalonamento de privilégios para obter controle adicional. Isso pode envolver o próprio kernel ou uma conta como Administrador, SISTEMA ou raiz. Com ou sem esse controle aprimorado, os exploits têm o potencial de causar sérios danos ou transformar o computador em um zumbi - mas o escalonamento de privilégios ajuda a ocultar o ataque do administrador legítimo do sistema. Uma execução arbitrária de código remoto com vulnerabilidade de escalonamento de privilégios em software amplamente implantado é, portanto, o sub-tipo de vulnerabilidade mais poderoso de todos eles. Se os bugs deste tipo tornam-se conhecidos, correções são geralmente disponibilizadas dentro de algumas horas.,Não conseguindo os reparos necessários e pressionado pela política internacional, o comandante foi obrigado a deixar o porto. Mas a armada inglesa estava a sua espera na saída do estuário e assim que deixasse águas territoriais uruguaias ele seria novamente atacado. Desta forma, o capitão Langsdorff deu ordens de afundar o navio, o que se fez logo na saída do estuário..

- SKU: 123

- Danh mục: expressoes numericas com potencias

- Tags: winx fairy dust

Descrever

jogos decoração,Entre na Sala de Transmissão ao Vivo para Previsões Online e Resultados de Loteria, Onde Você Fica Atualizado e Participa de Cada Sorteio com Antecipação..Uma vez que o invasor pode executar código arbitrário diretamente no sistema operacional, muitas vezes há uma tentativa de um exploit de escalonamento de privilégios para obter controle adicional. Isso pode envolver o próprio kernel ou uma conta como Administrador, SISTEMA ou raiz. Com ou sem esse controle aprimorado, os exploits têm o potencial de causar sérios danos ou transformar o computador em um zumbi - mas o escalonamento de privilégios ajuda a ocultar o ataque do administrador legítimo do sistema. Uma execução arbitrária de código remoto com vulnerabilidade de escalonamento de privilégios em software amplamente implantado é, portanto, o sub-tipo de vulnerabilidade mais poderoso de todos eles. Se os bugs deste tipo tornam-se conhecidos, correções são geralmente disponibilizadas dentro de algumas horas.,Não conseguindo os reparos necessários e pressionado pela política internacional, o comandante foi obrigado a deixar o porto. Mas a armada inglesa estava a sua espera na saída do estuário e assim que deixasse águas territoriais uruguaias ele seria novamente atacado. Desta forma, o capitão Langsdorff deu ordens de afundar o navio, o que se fez logo na saída do estuário..